最終更新日:2024年2月3日 at 10:00 PM

最終更新日:2024年2月3日 at 10:00 PM

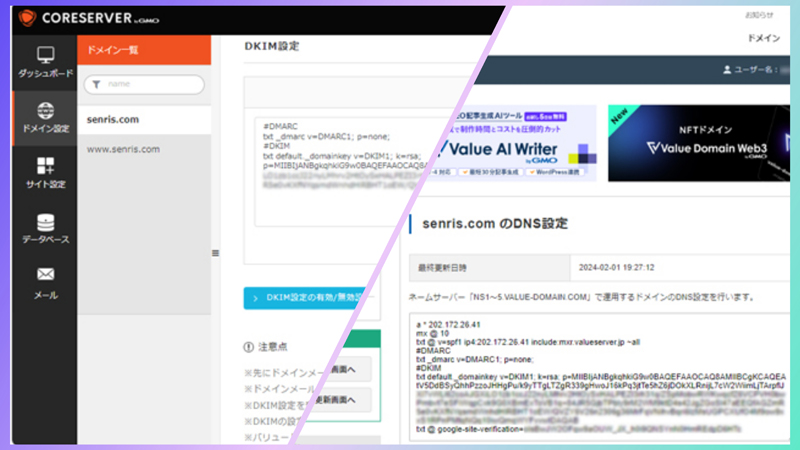

レンタルサーバーサービスを提供するコアサーバー(GMOグループ)は、2024年2月1日より全サーバーにおいて、電子メールにおける送信ドメイン認証技術「DKIM」、ならびに「DMARC」への対応を開始しました。

この対応により、senris.com サーバーにおいて既に対応している「SPF」に加えて、「DKIM」「DMARC」の送信認証技術の利用が可能となり、送信されたメールに対し以下のセキュリティ機能が強化されることで、より安全にメールの送受信ができるようになりました。

• 迷惑メール誤検知リスクの軽減

• なりすまし等メールセキュリティリスクを軽減

また、先日発表された Google と米 Yahoo! による、メール送信者向けのガイドラインの変更点にも対応する仕様変更となっております。

【 参考 】

• Gmail送信者ガイドライン

• Yahoo!送信者ガイドライン

これらの対策により、当ドメイン(senris.com)を騙った迷惑メールの発信が無くなることに加え、迷惑メール誤検知リスクの軽減というのが最大のメリットとなります。

「DKIM」「DMARC」の有効化

以下の通り、コアサーバーの設定において、「DKIM」「DMARC」を有効化した後、バリュードメインの設定でDNS情報を更新することで全ての設定を完了しました。

設定後、Gmail ならびに、Yahoo! のメールサーバーから senris.com ドメインへの送受信テストも行い、正常動作を確認しています。

参考までに、コアサーバー(V1プラン)における利用ドメインの「DKIM」「DMARC」を有効化させるためのマニュアルは、以下の通りです。

用語解説「SPF」「DKIM」「DMARC」とは?

各IT用語について、以下で解説します。引用元:インターネット用語1分解説 – JPNIC

SPF とは

SPF (Sender Policy Framework)とは、 電子メールの送信元ドメインが詐称されていないかを検査するための仕組みです。 SPFの仕様は、 RFC4408*1で定められています。

インターネットでメール送信に使用されるプロトコルであるSMTP (Simple Mail Transfer Protocol)は、 差出人のメールアドレス(Fromアドレス)を自由に設定することが可能です。 このため、 送信元を偽った「なりすましメール」を簡単に送ることができてしまい、 これが迷惑メールに利用されてきました。

SPFは、こうしたメールアドレスにおけるなりすましを防ぐための技術の一つで、 DNSを利用するのが特徴です。 ドメインをSPFに対応させるには、 そのドメインのゾーンデータにSPFレコード*2という情報を追加します。 SPFレコードには、 そのドメイン名を送信元としてメールを送ってもよいサーバのIPアドレス等を記述します。

一方、SPFに対応したメール受信サーバは、 メールの受信時にそのメールの送信元となっているドメイン*3のSPFレコードを、 DNSで問い合わせます。 送信元のサーバがSPFレコード中で許可されていない場合は、 送信ドメインの詐称が行われたと判断して、 受信を拒否するなどの処理を行います。

つまりSPFは、送信元サーバのIPアドレスとDNSを利用して、 あらかじめ想定された送信元以外からのなりすましメールを検出できるようにする機構で、 より多くのドメインがこの仕組みに対応することで、 その効果が高くなります。

*1 Sender Policy Framework (SPF) for Authorizing Use of Domains in E-Mail, Version 1

*2 SPFレコードのためのRR(リソースレコード)として”SPF”がRFC4408で定義されていますが、 これを扱えないプログラムのために、 同RFCでは併せてTXTレコードでも同一の内容を記述するべきとされています。

*3 RFC4408では、 envelope from (SMTPのMAILコマンドで使用されたメールアドレス)のチェックは必須で、 HELOドメイン(SMTPのHELOコマンドで使用されたドメイン名)のチェックも推奨されていますが、 どのドメイン名を使うかは実装により異なります。

DKIM とは

DKIM (DomainKeys Identified Mail)は、 電子メールにおける送信ドメイン認証技術の一つであり、 メールを送信する際に送信元が電子署名を行い、 受信者がそれを検証することで、 送信者の偽装(なりすまし)やメールの改ざんを検知できるようにするものです。

送信ドメイン認証技術は、送信元のIPアドレスを利用するものと、 電子署名を利用するものとに大きくわかれますが、DKIMは電子署名を利用し、 その電子署名の検証に必要となる公開鍵は送信元ドメインのDNSサーバで公開されます。 受信者は受け取ったメール中の署名者に関する情報からドメインを特定し、 そのDNSサーバへ問い合わせることで公開鍵を取得します。

電子署名の作成は、送信者自身が必ずしも行う必要は無く、 他にメール送信者の利用するメール中継サーバ(MTA)、送信メールサーバ(MSA)、 あるいは信頼した第三者が行うことが可能です。 このような特徴を利用して、 例えば電子署名の作成をメールサーバで行うように設定を行い、 エンドユーザーのメールに対して透過的にDKIMを用いた署名を付加することなどができます。

最近では、同じ送信ドメイン認証技術でも送信元のIPアドレスを利用するSPF (Sender Policy Framework)と、 DKIMとを組み合わせたDMARC (Domain-based Message Authentication, Reporting and Conformance)と呼ばれるメール認証技術の導入に伴い、 DKIMの普及が進んでいます。

■参考

RFC 6376 – DomainKeys Identified Mail (DKIM) Signatures

RFC 6377 – DKIM And Mailing Lists

DomainKeys Identified Mail (DKIM)

DMARC とは

DMARC (Domain-based Message Authentication, Reporting, and Conformance)とは、 電子メールにおける送信ドメイン認証技術の一つであり、 RFC 7489*1で標準化されています。

送信ドメイン認証で用いられる技術には、 SPF (Sender Policy Framework)*2やDKIM (DomainKeys Identified Mail)*3があります。 前者のSPFは、送信元メールサーバのIPアドレス等が正当なものかどうかを判別する手段です。 そして後者のDKIMは、メールに電子署名を付加することで、 メールの送信者および内容が改ざんされていないかどうかを検証できるようにするものです。 DMARCは、両者を利用したメールのドメイン認証を補強する技術です。

SPFおよびDKIMを用いて送信元ドメインを認証する際、 認証に失敗したメールをどのように取り扱うかは、受信者の判断に任せられています。 また、認証に失敗したことやそのメールがどのように処理されたかは、 送信者には把握することができません。

そういったSPFおよびDKIMの挙動を補強するために、DMARCが提案されました。 DMARCでは、認証失敗時にどのようにメールを処理すればよいかを、 送信者が受信者に対してポリシーと呼ばれるレコードをDNS上で公開することで表明する仕組みになっています。 受信者は認証に失敗した場合に送信者のポリシーを参照し、 それに基づいてメールをどのように取り扱うかを決定します。

さらにDMARCでは、受信者から送信者に対して認証に失敗した旨を通知するレポートを送ることができます。 送信者は受信者から送られてきたレポートの内容を調べることで、 自身のメールシステムが正しく運用されているかどうかの判断や、 迷惑メール対策などに役立てることができます。

*1 RFC7489: Domain-based Message Authentication, Reporting, and Conformance (DMARC)

*2 RFC7208: Sender Policy Framework (SPF) for Authorizing Use of Domains in Email,Version 1