最終更新日:2020年5月27日 at 4:06 PM

最終更新日:2020年5月27日 at 4:06 PM

先月、このサイトのプラットフォームであるWordPressにクロスサイトスクリプティング(XSS)の脆弱性が発見されました。

よって、4月22日から28日までの間、セキュリティ保全の為にリリースされたWordPress4.1.2/4.2/4.2.1へとアップデートを順次実施しました。

それに伴い、WordPressの不具合も発生し、WordPressのフォーラムへの報告など、色々と面倒な作業も発生してしまいました。

丁度彼らがその機会を得たかのように、その間に当サイトへハッカー軍団からの猛烈なアタックを受けました。

結局、その対策が必要となったため、先月はブログを執筆するような余裕はありませんでした。

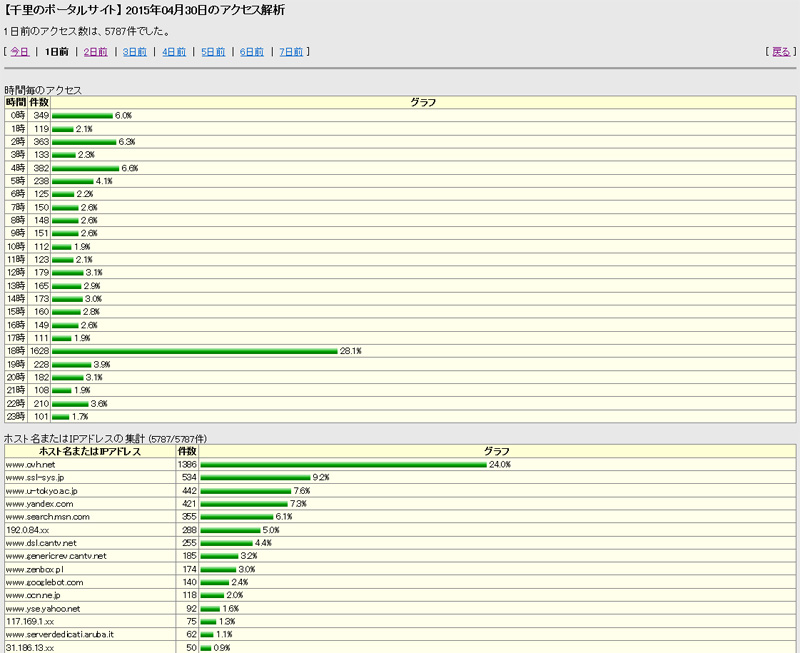

最初の添付写真は、perlの監視プログラムの画面ですが、18時に1628件のアクセスを検知しています。

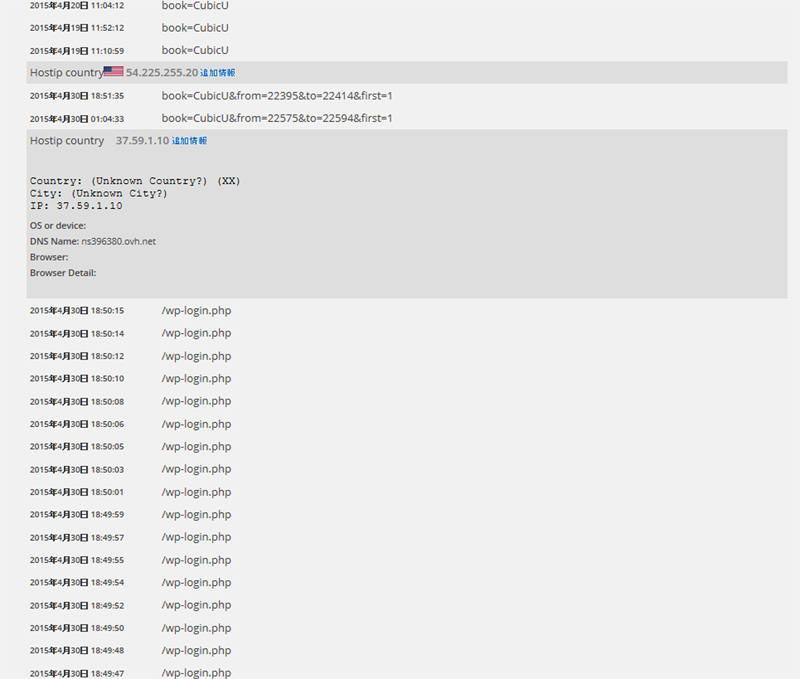

NewStatPressのログを調べたところ、アクセス元の「ns396380.ovh.net」は、wp-login.phpを狙ったフランスからのブルート・フォース攻撃である事が判明しました。

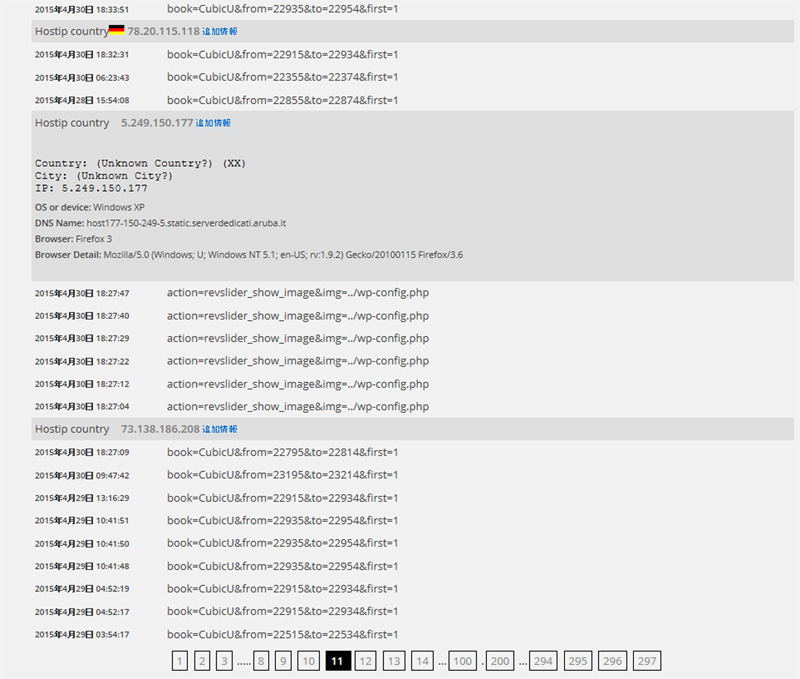

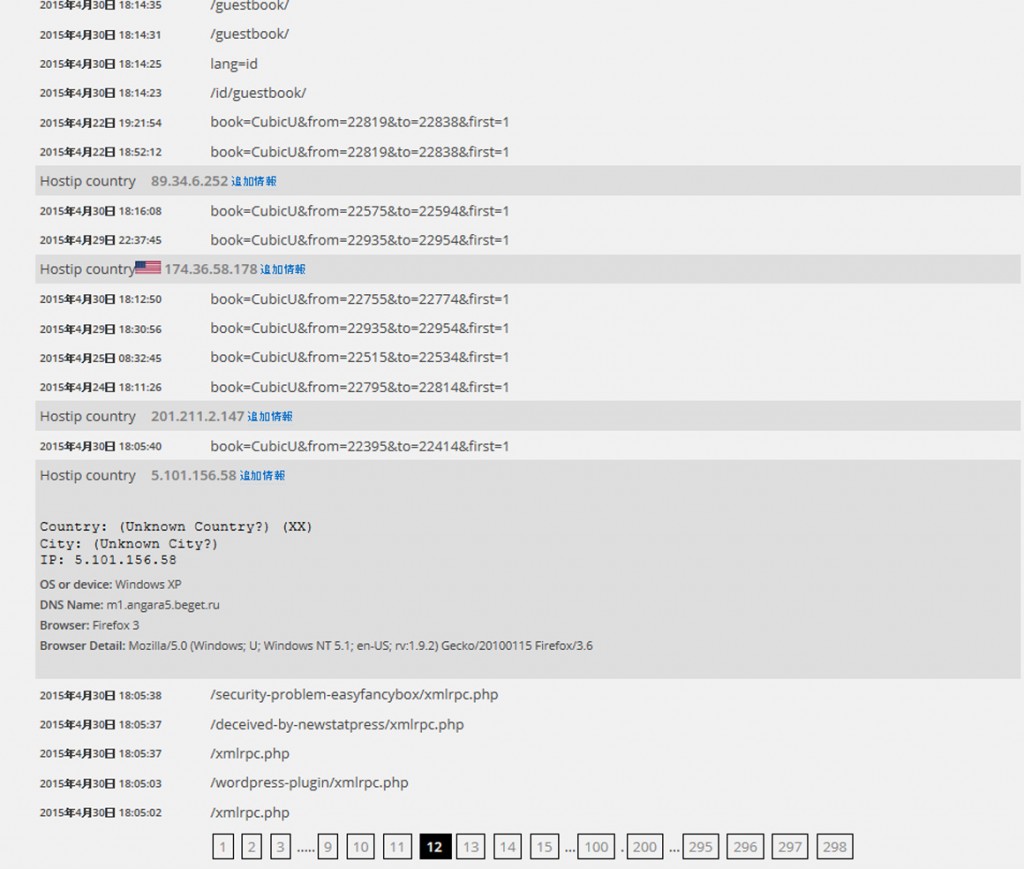

しかし、最も多い攻撃は、コメントフィールドへの不正な書き込み(SPAM)と旧バージョンでの脆弱性が知られているプラグイン「RevSlider」への攻撃です。その他、xmlrpc.phpを経由し、パスワードのハッキングやpingback攻撃(DDoS攻撃)もアクセス・ログから確認しています。

アタック元は、ウィルスやマルウエアを介して、ハッカーにより乗っ取られたPC(Windows XPが多い)やWebサイトからの発信が大多数を占めています。

組織的なハッキング行為は、ロシアやウクライナからが非常に多いように思えます。

それらのソフトウエアは、何処かの悪い奴らから遠隔操作されているものと思われます。

もし、ブルート・フォース攻撃を放置していると、パスワードが解読されサーバーを乗っ取られたり、リソースを食い尽くされサーバーがダウンする場合もあるので、現在、それらのIPアドレスは全てアクセス禁止にしています。

WordPressは、誰でも手軽にブログ・サイトが無料で構築でき、豊富なプラグインも揃っているため、世界で最も利用者が多いCMSなのですが、反面、常にハッカーからの攻撃を受けています。

以下のリンクには、2013年に発生したレンタルサーバー「ロリポップ」の大規模ハッキング事件の経緯が書かれています。

8000件以上のWordPressサイトがハッキングされ、HPが改竄されたという事実は、本当にショッキングな出来事でした。

ハッカーから身を守る為には、

- パスワードを強固なものに設定する。

- 重要なシステムファイル(wp-config.php/wp-login.php/admin-post.php/xmlrpc.php等)のパーミッションを第三者からアクセス出来ないようにする、または参照できないようにする、そして書き換えられないようにする。

- WordPressの本体とプラグインを最新の状態に保つ。

- セキュリティ関連のプラグインをインストールしておく。

- 不審なアクセスがないかどうかの監視を怠らない。

- ハッカーからのアクセスをブロックする。 👉 悪質なBOTからのアクセスを制限

こんな感じでしょうか?

因みに、URL/wp-login.phpが実際のURL(URL/wordpress/wp-login.php)へリダイレクトされる事を防ぐため、fuctions.phpに以下の定義を追加しています。

remove_action( 'template_redirect', 'wp_redirect_admin_locations', 1000 );

そして、wp-config.phpのパーミッションは、404に設定しています。本当は、400に設定したいのですが、ドメインキングのサーバー環境ではApacheに所有権が無いため無理です。

でも、外部からのアクセスがかなり制限されているので、安全性は高いです。

(私が所有するもう一つのサーバーは、telnet/SSHが使えます)

まぁ、兎に角、色々と大変ですね。 (m_m)

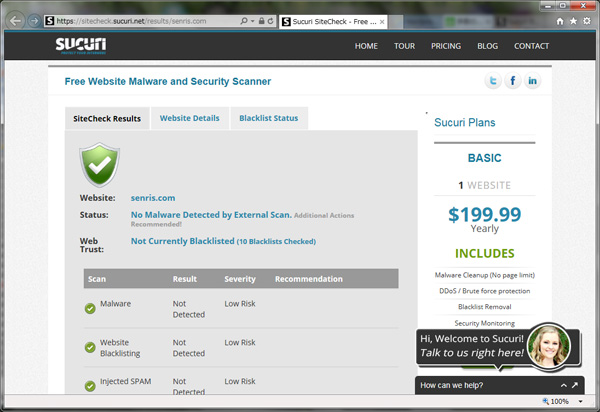

なお、あなたのサイトがマルウエアに侵され他サイトへの攻撃に加担しているかどうかについて、以下のサイトでチェックできます。

Webサイトがウィルスに侵されると、ブラックリストに登録され、インターネットから遮断されるペナルティを受ける事になります。ですので、十分注意しましょう!

※ 5月8日 追記

私が指摘したWordPressのバグが4.2.2のリリースで、やっとFIXしました。